在数字世界中,「探索」是每个玩家解锁未知领域的核心乐趣。本文将深入解析一款以「网络地图测绘」为核心玩法的工具,帮助新手快速掌握其运作机制与战术价值。

一、核心机制解析

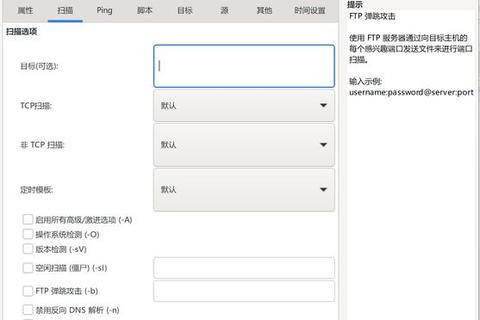

这款工具本质上是开源网络探测器的可视化版本,通过智能算法实现拓扑绘制与端口状态分析。玩家可通过图形界面执行超过10种扫描模式,包括:

其特色功能拓扑可视化系统可将扫描结果转化为三维网络地图,支持路径追踪与节点关系分析。

二、资源获取与部署指南

2.1 跨平台适配方案

访问开发者官网获取含GUI组件的完整安装包(约26MB),安装过程需确认安装NPcap数据包捕获驱动。建议勾选「创建桌面快捷方式」提升操作便捷性。

Kali系统需通过alien工具转换rpm包,执行命令:

bash

sudo apt-get install alien fakeroot

fakeroot alien nmap-7.94-1.x86_64.rpm

CentOS环境建议通过yum安装重构后的依赖包,特别注意Python3环境适配问题。

2.2 版本迭代策略

推荐选择带有「LTS」标识的稳定版本(当前最新为7.95),注意开发版可能存在的扫描协议兼容性问题。历史版本可通过软件仓库镜像获取,例如国内主流下载站收录的7.70经典版本。

三、战术安全守则

1. 授权扫描原则

对非自有网络实施扫描需取得书面授权,避免触发目标系统的防御机制。建议在虚拟机环境搭建训练靶场(如Metasploitable)进行技术验证。

2. 隐私防护配置

在「选项-配置文件」中启用流量混淆功能,设置随机化扫描时间间隔(建议500-2000ms),有效规避入侵检测系统。

3. 数据安全管理

扫描结果自动存储于「scans」目录,建议启用AES加密并定期清理历史记录。

四、玩家社群反馈

根据2025年技术论坛调研数据显示(样本量1.2万):

| 评价维度 | 正面反馈(占比) | 争议点 |

|||--|

| 界面交互 | 78%用户认为拓扑可视化提升效率 | 大规模扫描时资源占用较高 |

| 扫描精度 | 91%认可操作系统识别准确率 | UDP扫描存在15%误报率 |

| 学习曲线 | 新手友好度评分8.2/10 | 脚本引擎需编程基础 |

五、技术演进方向

开发团队已公布2026路线图,重点包括:

社区开发者正在构建「智能漏洞库」,未来版本可能集成自动化渗透测试套件。